360 mil empresas estão totalmente vulneráveis a ataques, diz o estudo Awingu Home Office, que descobriu brechas de segurança, agravadas agora com os colaboradores trabalhando em casa

Pesquisa da Awingu, empresa europeia especializada em espaço de trabalho virtual, seguro, monitorado e auditado para acesso a aplicações legadas e arquivos corporativos, por meio de um navegador em qualquer dispositivo, mostra que equipamentos de mais de 360 mil empresas europeias e seus colaboradores estão totalmente desprotegidos quando usam o RDP (Remote Desktop Protocol), amplamente empregado para conexão remota de um usuário com uma rede corporativa, que é bem o caso do home office.

Esses dados evidenciam as novas e antigas vulnerabilidades que as organizações enfrentam agora, com colaboradores em home office por conta da pandemia de coronavírus. A Awingu ressalta que essas empresas têm um grande risco potencial de serem invadidas.

Gabriel Camargo, diretor de produtos da CLM, distribuidor latino-americano focado em segurança da informação, e que comercializa as soluções Awingu na América Latina, explica o Awingu Home Office foi concebido para permitir que os usuários remotos se conectem com a rede corporativa através de conexões criptografadas, evitando que essas redes continuem com acesso aberto e, portanto, desprotegidas para ataques via RDP.

Gabriel Camargo, diretor de produtos da CLM, distribuidor latino-americano focado em segurança da informação, e que comercializa as soluções Awingu na América Latina, explica o Awingu Home Office foi concebido para permitir que os usuários remotos se conectem com a rede corporativa através de conexões criptografadas, evitando que essas redes continuem com acesso aberto e, portanto, desprotegidas para ataques via RDP.

“Mesmo hackers inexperientes podem invadir facilmente esses ambientes desprotegidos, por exemplo, usando ferramentas disponíveis na dark web que podem explorar uma das muitas brechas conhecidas do protocolo RDP. É imprescindível que essas empresas incorporem uma camada extra de segurança aos seus ambientes o mais rápido possível,” alerta o executivo.

O protocolo RDP

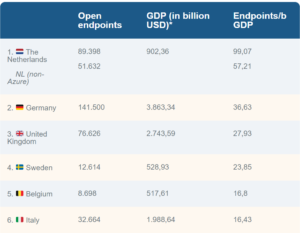

O estudo, é uma continuidade dos levantamentos realizados desde 2018, no bojo de uma profunda investigação, baseada na análise de dados disponíveis publicamente, e que mostrou que terminais RDP estavam acessíveis a qualquer um, na Alemanha, Reino Unido, Itália, Holanda, Bélgica e Suécia. A Holanda lidera o grupo, ao comparar endpoints RDP abertos com a população do país – aproximadamente 1,5 vez o número de cidadãos da Bélgica. A Holanda tem proporcionalmente, dez vezes mais terminais RDP inseguros.

A Holanda tem proporcionalmente dez vezes mais terminais RDP inseguros

Nota: esses números incluem infraestrutura de nuvem pública, como Google Cloud Platform e Microsoft Azure. Isso significa que países como a Holanda, que hospeda muitas nuvens públicas, têm mais “exposição”. Os clientes que rodam nessas nuvens também vêm de outros países, o que talvez distorça um pouco os dados.

*Fonte: https://www.imf.org/external/pubs/ft/weo/2019/02/weodata/index.aspx

A Holanda se destaca como um ponto nevrálgico, pois seus data centers sediam a maior parte dos servidores das Nuvens Publicas europeias. Mesmo ao deixar de fora os servidores Azure, em que aparentemente os clientes se preocupam menos com segurança, ainda encontramos 51.632 pontos de endpoints abertos.

É claro que esse número alto também está relacionado à alta adoção da ‘computação baseada em servidor’ (e, portanto, no RDP) e, dessa forma, mais data centers, mais servidores e uma cultura que favorece o trabalho remoto.

O que é possível aprender com isso?

- Os terminais RDP abertos estão em toda parte

Dos seis países pesquisados, cada um deles tem grande quantidade de endpoints RDPs abertos. A meta seria zero, mas isso é muito difícil de se conseguir, porém isso mostra que os profissionais de segurança da informação ainda não conseguiram resolver todos os problemas gerados pelo novo mundo do home office.

Os mapas abaixo mostram a distribuição desses terminais RDPs abertos

- A situação é grave e a melhora é lenta

Como o trabalho remoto via RDP ganha força por causa da Pandemia de Covid19, mais e mais organizações precisam habilitar esse Protocolo, sem se darem conta que isso precisa ser feito com bastante segurança. Na verdade, os dados evidenciam que há pouco ou nenhum conhecimento geral sobre os perigos que essas práticas acarretam.

- Organizações que vão para a nuvem não podem esquecer o básico sobre segurança

Seria de se esperar que o uso das nuvens públicas (Azure, AWS, etc.) tivesse um impacto positivo na segurança de endpoints RDP abertos – infelizmente, o oposto é a realidade. Como fica evidente na Holanda, onde 42% dos endpoints abertos foram encontrados em uma grande nuvem pública. A escolha de uma nuvem pública não é, por si só, uma razão para se esquecer das preocupações com proteção.

A conclusão da Awingu é que, muitas vezes, as empresas realizam um ‘lift & shift’[i] em direção à nuvem pública, sem preparar os procedimentos de segurança corretos, nem na infraestrutura de nuvem pública nem na empresa.

O COO da Awingu, Steven Dewinter, salienta que, no momento em que as pessoas vão para a nuvem, elas esquecem todas as práticas recomendadas de segurança que usam localmente. “Sabe-se que o Microsoft Azure hospeda muitos carregamentos “lift & shift”, e muitos administradores de TI escolhem a configuração padrão quando se trata de RDP: deixando tudo exposto.

Em uma situação on-promise, as corporações fazem um esforço para tornar dados acessíveis a partir do exterior. Em uma configuração de nuvem pública, as empresas precisam fazer um esforço para não tornar os dados acessíveis a partir do exterior. Isso significa que uma ‘mudança para a nuvem pública’ geralmente envolve uma mudança na política de segurança para tornar os ambientes muito mais fechados,” finaliza.

[i] o termo se refere à migração de um aplicativo ou aplicativos do seu ambiente existente para um novo ambiente baseado em nuvem sem alterar a lógica ou o modo como o aplicativo funciona.